Lorsqu’on aborde le domaine de la sécurité informatique, la distinction entre les IDS (Systèmes de Détection d’Intrusion) et les IPS (Systèmes de Prévention d’Intrusion) est cruciale pour comprendre comment ces outils contribuent à la protection des réseaux et des systèmes. Les IDS et les IPS sont des composants essentiels d’une infrastructure de sécurité robuste, et leur rôle est fondamental dans la détection et la réponse aux menaces potentielles.

Commençons par le Système de Détection d’Intrusion (IDS). Un IDS est un mécanisme de surveillance qui analyse le trafic réseau et les activités système afin de repérer des schémas inhabituels ou des comportements suspects. Son objectif principal est de détecter les signes précurseurs d’une intrusion ou d’une activité malveillante. L’IDS peut être mis en œuvre à différents niveaux du réseau, allant des périphériques individuels aux points stratégiques du réseau global.

L’IDS fonctionne généralement en utilisant des signatures prédéfinies et des règles de détection. Les signatures sont des modèles spécifiques associés à des attaques connues, tandis que les règles sont des instructions définies par l’administrateur du système pour identifier des comportements anormaux. Lorsqu’une activité suspecte est détectée, l’IDS génère des alertes ou des journaux qui signalent l’incident à l’administrateur du système. Cependant, il est important de noter que l’IDS ne prend pas d’actions actives pour arrêter ou prévenir une attaque. Il se contente de signaler la menace.

D’un autre côté, le Système de Prévention d’Intrusion (IPS) va au-delà de la simple détection en intégrant des capacités de réponse active. Contrairement à l’IDS, l’IPS a la capacité de prendre des mesures pour bloquer ou prévenir une attaque en temps réel. Pour ce faire, l’IPS utilise les mêmes mécanismes de détection que l’IDS, mais il intervient directement pour arrêter l’activité malveillante.

L’IPS peut fonctionner de différentes manières. Il peut bloquer le trafic en utilisant des pare-feu, modifier les politiques de sécurité en temps réel, ou même réinitialiser les connexions pour éliminer les menaces. L’intégration de l’IPS dans une infrastructure de sécurité offre une couche supplémentaire de protection en permettant une réponse immédiate aux incidents de sécurité, limitant ainsi les dommages potentiels.

Il est à noter que bien que l’IDS et l’IPS partagent une base commune dans la détection des activités suspectes, l’IPS représente une évolution logique vers une sécurité proactive. L’IDS fournit une surveillance et une détection, tandis que l’IPS va plus loin en ajoutant la capacité d’agir en temps réel pour contrer les menaces.

L’implémentation d’IDS et d’IPS varie en fonction des besoins spécifiques d’une organisation. Certains peuvent privilégier une approche plus passive avec un IDS, se concentrant sur la surveillance et l’analyse des événements, tandis que d’autres peuvent opter pour une solution plus proactive en intégrant un IPS pour une réponse immédiate aux incidents.

En termes de coût et de complexité, l’installation et la gestion d’un IPS peuvent être plus exigeantes que celles d’un IDS. Cela s’explique par la nécessité d’une intervention en temps réel, ce qui implique une compréhension approfondie du réseau et des systèmes, ainsi qu’une configuration minutieuse pour éviter les faux positifs et les interruptions indésirables du service.

En résumé, bien que les IDS et les IPS partagent l’objectif commun de renforcer la sécurité des systèmes informatiques, la différence fondamentale réside dans la capacité de l’IPS à prendre des mesures actives pour prévenir les intrusions en temps réel. Le choix entre un IDS et un IPS dépend des besoins spécifiques de l’organisation en matière de sécurité, de son niveau de tolérance aux risques et des ressources disponibles pour la mise en œuvre et la gestion de ces systèmes.

Plus de connaissances

Poursuivons notre exploration approfondie des Systèmes de Détection d’Intrusion (IDS) et des Systèmes de Prévention d’Intrusion (IPS), en mettant l’accent sur divers aspects tels que les types d’IDS, les méthodes de détection, les défis associés et les avantages inhérents à ces dispositifs.

Les IDS se déclinent en plusieurs types, chacun ayant ses propres caractéristiques et applications spécifiques. Tout d’abord, il existe les IDS réseau, qui analysent le trafic au niveau du réseau pour détecter des modèles suspects. Ils peuvent fonctionner en mode passif, simplement en observant le trafic, ou en mode actif, où ils peuvent bloquer ou atténuer les attaques. Ensuite, les IDS hôtes surveillent l’activité sur un système individuel, en examinant les journaux d’événements, les fichiers système, et les comportements des utilisateurs pour identifier des anomalies. Enfin, les IDS hybrides combinent les fonctionnalités des IDS réseau et hôtes pour une couverture plus complète.

La détection d’intrusion s’appuie souvent sur deux méthodes principales : la détection basée sur des signatures et la détection basée sur des comportements. La détection basée sur des signatures utilise des bases de données de signatures préalablement définies pour identifier des modèles correspondant à des attaques connues. Cela fonctionne bien pour détecter des menaces déjà répertoriées, mais peut être contourné par des attaques nouvelles ou personnalisées. D’un autre côté, la détection basée sur des comportements analyse le trafic en temps réel à la recherche d’anomalies par rapport au comportement normal du système. Cela offre une protection plus robuste contre les attaques inconnues, mais peut générer davantage de faux positifs.

L’un des défis majeurs auxquels sont confrontés les IDS est la capacité à gérer le volume croissant de données générées par les réseaux modernes. La surcharge d’alertes peut entraîner la négligence de véritables menaces parmi le bruit généré par les faux positifs. Les administrateurs doivent donc affiner les règles de détection, utiliser des mécanismes d’apprentissage automatique pour améliorer la précision, et mettre en œuvre des stratégies de gestion des incidents pour une réponse efficace.

Du côté des IPS, l’une de ses grandes forces réside dans sa capacité à agir proactivement pour contrer les menaces. Cependant, cela soulève également des préoccupations, car une mauvaise configuration peut entraîner des interruptions de service non intentionnelles ou des blocages de trafic légitime. Il est crucial de trouver le juste équilibre entre une protection robuste et la minimisation des impacts sur la disponibilité des services.

Un autre point à considérer est l’évolution constante des attaques. Les cybercriminels développent continuellement de nouvelles méthodes pour contourner les systèmes de sécurité. Ainsi, les IDS et les IPS doivent être constamment mis à jour pour rester efficaces. Les mises à jour de signatures, les correctifs de sécurité et les ajustements des règles de détection sont des éléments essentiels pour maintenir ces systèmes à jour.

En termes d’avantages, les IDS et les IPS contribuent à renforcer la posture de sécurité globale d’une organisation. Les IDS offrent une visibilité approfondie sur les activités du réseau, permettant une détection précoce des menaces potentielles. Les IPS, quant à eux, ajoutent une couche de réactivité en temps réel, minimisant les risques et limitant les conséquences des attaques.

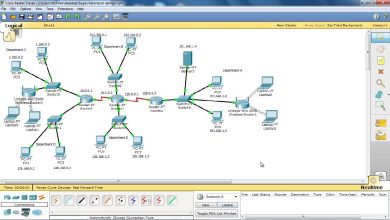

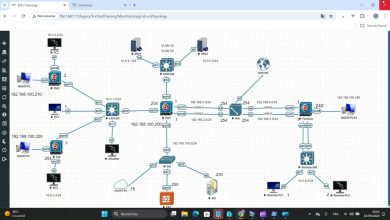

Il est également important de souligner que la combinaison d’IDS et d’IPS avec d’autres dispositifs de sécurité, tels que les pare-feu et les systèmes de détection des logiciels malveillants, crée une architecture de sécurité holistique. Cette approche intégrée renforce la capacité de l’organisation à prévenir, détecter et réagir face à un large éventail de menaces informatiques.

En conclusion, les IDS et les IPS sont des éléments clés dans la boîte à outils de la sécurité informatique. Le choix entre les deux dépend des besoins spécifiques de l’organisation et de sa tolérance aux risques. Les organisations modernes doivent s’efforcer de mettre en œuvre des stratégies de sécurité robustes, évolutives et flexibles pour faire face à la complexité croissante des menaces numériques.