La sécurisation et l’organisation des codes SQL sont des aspects cruciaux dans le développement et la maintenance de systèmes de gestion de bases de données (SGBD). SQL, ou Structured Query Language, est un langage de programmation utilisé pour gérer et manipuler des bases de données relationnelles. Assurer la sécurité des codes SQL implique de prendre des mesures pour prévenir les attaques et les failles de sécurité, tout en garantissant l’intégrité et la confidentialité des données stockées dans la base de données. Parallèlement, organiser les codes SQL de manière efficace contribue à une meilleure lisibilité, maintenabilité et extensibilité du système.

L’une des premières étapes pour sécuriser les codes SQL est de mettre en œuvre des pratiques de codage sécurisé. Cela inclut l’utilisation de paramètres de requête et de procédures stockées pour éviter les injections SQL. Les injections SQL sont des attaques courantes où des intrus insèrent du code SQL malveillant dans les champs de saisie des applications web, exploitant ainsi les vulnérabilités du système. En utilisant des paramètres de requête, les valeurs entrées par l’utilisateur sont traitées comme des données et non comme du code SQL, réduisant ainsi le risque d’injections SQL.

De plus, limiter les privilèges d’accès des utilisateurs aux données et aux fonctionnalités de la base de données est essentiel pour renforcer la sécurité. En attribuant des privilèges uniquement aux utilisateurs autorisés et en limitant l’accès en lecture et en écriture aux seules parties nécessaires de la base de données, on réduit la surface d’attaque potentielle. Cela peut être réalisé en définissant des rôles et des autorisations appropriés dans le système de gestion de base de données.

En ce qui concerne l’organisation des codes SQL, adopter des conventions de nommage cohérentes pour les tables, les colonnes, les vues et les procédures stockées facilite la compréhension du schéma de la base de données. Des noms descriptifs et significatifs permettent aux développeurs de naviguer plus facilement à travers le code et de comprendre la logique métier sous-jacente. De plus, diviser le code SQL en modules logiques et réutilisables favorise la modularité et la maintenabilité du système. Cela peut être réalisé en utilisant des procédures stockées, des fonctions utilisateur et des vues pour encapsuler la logique métier complexe et favoriser la réutilisation du code.

Par ailleurs, la documentation appropriée des codes SQL est essentielle pour faciliter la collaboration entre les membres de l’équipe de développement et assurer la traçabilité des modifications apportées au système. En fournissant des commentaires clairs et des explications sur le but et le fonctionnement des requêtes SQL, on facilite la compréhension du code par d’autres développeurs et on réduit le temps nécessaire pour diagnostiquer et résoudre les problèmes.

En outre, utiliser des outils de gestion de versions tels que Git pour suivre les modifications apportées aux codes SQL permet de garder une trace de l’évolution du système et de revenir à des versions antérieures en cas de besoin. Les branches Git peuvent être utilisées pour développer de nouvelles fonctionnalités ou résoudre des problèmes sans affecter le code principal, ce qui facilite le processus de développement collaboratif.

En résumé, la sécurisation et l’organisation des codes SQL sont des pratiques essentielles dans le développement de systèmes de gestion de bases de données. En mettant en œuvre des pratiques de codage sécurisé, en limitant les privilèges d’accès des utilisateurs, en adoptant des conventions de nommage cohérentes, en organisant le code en modules réutilisables, en documentant adéquatement le code et en utilisant des outils de gestion de versions, on peut garantir la sécurité, la maintenabilité et la traçabilité des systèmes de bases de données.

Plus de connaissances

Bien sûr, plongeons un peu plus dans ces sujets essentiels.

Sécurisation des codes SQL :

-

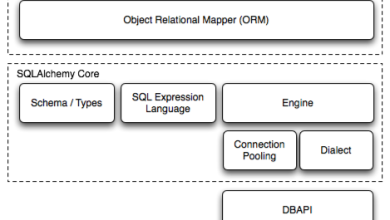

Validation des entrées utilisateur : Avant d’exécuter une requête SQL, il est crucial de valider et de nettoyer les données provenant des utilisateurs pour éviter les attaques d’injection SQL. Les frameworks ORM (Object-Relational Mapping) peuvent être utiles dans ce contexte, car ils fournissent souvent des mécanismes intégrés pour traiter les entrées utilisateur de manière sécurisée.

-

Utilisation de requêtes paramétrées : Les requêtes paramétrées permettent de séparer les données des instructions SQL, ce qui réduit considérablement les risques d’injection SQL. Au lieu d’incorporer directement les valeurs utilisateur dans la requête, les paramètres sont utilisés, ce qui empêche les attaquants d’injecter du code SQL malveillant.

-

Cryptage des données sensibles : Pour protéger les données sensibles stockées dans la base de données, telles que les mots de passe ou les informations financières, il est recommandé d’utiliser des algorithmes de cryptage robustes. Le cryptage des données garantit que même en cas de violation de la base de données, les informations sensibles restent illisibles pour les intrus.

-

Audit et journalisation : La mise en place d’un système d’audit et de journalisation permet de surveiller et de tracer les activités des utilisateurs au sein de la base de données. Cela peut aider à détecter les tentatives d’accès non autorisées ou les comportements suspects, ainsi qu’à fournir une piste de vérification en cas d’incident de sécurité.

Organisation des codes SQL :

-

Normalisation de la base de données : La normalisation est un processus permettant de concevoir la structure de la base de données de manière à réduire la redondance des données et à garantir l’intégrité des données. En décomposant les tables en entités distinctes et en établissant des relations appropriées entre elles, on évite les anomalies de mise à jour et on favorise la cohérence des données.

-

Utilisation de vues : Les vues SQL sont des requêtes prédéfinies qui encapsulent la logique de traitement des données. Elles peuvent être utilisées pour simplifier les requêtes complexes, améliorer la sécurité en masquant certaines données sensibles et promouvoir la réutilisation du code en fournissant une interface cohérente pour accéder aux données.

-

Partitionnement des données : Pour les bases de données volumineuses, le partitionnement des données consiste à diviser logiquement une table en plusieurs sous-ensembles appelés partitions, généralement basés sur des critères tels que la plage de valeurs d’une colonne. Le partitionnement peut améliorer les performances des requêtes en répartissant la charge sur plusieurs unités de stockage et en permettant une gestion plus efficace des données historiques.

-

Documentation et commentaires : La documentation des codes SQL, y compris des commentaires explicatifs sur le but et le fonctionnement des requêtes, est essentielle pour faciliter la compréhension du code par d’autres développeurs. Elle peut également servir de référence pour les futurs développements et les opérations de maintenance.

-

Tests unitaires et intégration continue : La mise en place de tests unitaires pour valider le comportement des requêtes SQL et leur intégration dans un processus d’intégration continue garantissent la fiabilité et la robustesse du code. Les tests unitaires permettent de détecter rapidement les erreurs et les régressions, ce qui contribue à maintenir la qualité du code SQL au fil du temps.

En combinant ces pratiques de sécurisation et d’organisation des codes SQL, les développeurs peuvent créer des systèmes de gestion de bases de données robustes, performants et faciles à maintenir, tout en protégeant efficacement les données contre les menaces de sécurité.