Pour restreindre les requêtes HTTP/S dans WordPress, il existe plusieurs méthodes et stratégies que les administrateurs peuvent mettre en œuvre pour améliorer la sécurité, les performances et la gestion des ressources. Voici quelques approches couramment utilisées :

-

Utilisation d’un pare-feu d’application Web (WAF) :

Les pare-feu d’application Web sont des outils de sécurité qui filtrent et surveillent le trafic HTTP/S entrant et sortant de votre site WordPress. Ils peuvent détecter et bloquer les requêtes malveillantes ou suspectes, offrant ainsi une protection supplémentaire contre les attaques par injection SQL, les tentatives de piratage de sessions et d’autres vulnérabilités de sécurité.

« Link To Share » est votre plateforme de marketing tout-en-un, idéale pour guider votre audience vers tout ce que vous offrez, de manière simple et professionnelle. • Des pages de profil (Bio) modernes et personnalisables • Raccourcissez vos liens grâce à des analyses avancées • Générez des codes QR interactifs à l’image de votre marque • Hébergez des sites statiques et gérez votre code • Des outils web variés pour stimuler votre activité -

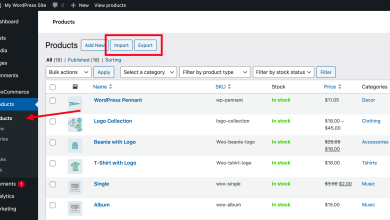

Installation de plugins de sécurité :

Il existe de nombreux plugins de sécurité pour WordPress qui offrent des fonctionnalités avancées de filtrage des requêtes HTTP/S. Ces plugins peuvent vous permettre de configurer des règles de pare-feu personnalisées, de bloquer les adresses IP suspectes, de limiter l’accès à certaines ressources sensibles et d’auditer les journaux de requêtes pour détecter les activités anormales. -

Configuration du fichier .htaccess :

Le fichier .htaccess est un fichier de configuration puissant qui peut être utilisé pour restreindre l’accès aux ressources de votre site WordPress via des règles de réécriture d’URL et des directives de contrôle d’accès. Vous pouvez utiliser des règles mod_rewrite pour rediriger le trafic HTTP vers HTTPS, restreindre l’accès à certains répertoires ou fichiers sensibles, et bloquer les adresses IP indésirables. -

Utilisation de CDN avec pare-feu intégré :

Les réseaux de diffusion de contenu (CDN) sont des réseaux de serveurs distribués géographiquement qui accélèrent la livraison de contenu Web en mettant en cache des copies de vos fichiers statiques (images, CSS, JavaScript, etc.). Certains CDN offrent également des fonctionnalités de sécurité avancées, telles que la protection contre les attaques DDoS, les pare-feu d’application Web et la surveillance en temps réel du trafic HTTP/S. -

Mise en place de règles de sécurité au niveau du serveur :

En plus des mesures de sécurité au niveau de WordPress, vous pouvez configurer des règles de sécurité au niveau du serveur pour filtrer le trafic HTTP/S avant qu’il n’atteigne votre site Web. Par exemple, vous pouvez utiliser des règles de pare-feu iptables pour bloquer les requêtes provenant d’adresses IP suspectes ou pour limiter l’accès à certains ports et protocoles réseau. -

Surveillance proactive du trafic HTTP/S :

En surveillant activement le trafic HTTP/S de votre site WordPress, vous pouvez détecter et répondre rapidement aux activités malveillantes ou anormales. Cela peut inclure l’analyse des journaux de serveur, l’utilisation d’outils de surveillance de la sécurité du site Web, et la mise en place d’alertes pour vous avertir en cas d’activité suspecte.

En mettant en œuvre ces stratégies de sécurité, les administrateurs WordPress peuvent réduire les risques liés aux requêtes HTTP/S indésirables, renforcer la protection de leur site Web et garantir une expérience utilisateur sécurisée et fluide.

Plus de connaissances

Bien sûr, plongeons plus en détail dans chaque méthode pour restreindre les requêtes HTTP/S dans WordPress :

-

Utilisation d’un pare-feu d’application Web (WAF) :

Les pare-feu d’application Web agissent comme une barrière de sécurité entre votre site WordPress et le trafic Web. Ils inspectent toutes les requêtes HTTP/S entrantes et sortantes, filtrant les menaces potentielles telles que les attaques par injection SQL, les tentatives d’injection de code malveillant (XSS), les attaques de type « cross-site scripting » (XSS), et bien d’autres. Certains pare-feu d’application Web populaires pour WordPress incluent Sucuri, Wordfence, et Cloudflare. -

Installation de plugins de sécurité :

Les plugins de sécurité offrent une multitude de fonctionnalités pour renforcer la sécurité de votre site WordPress. En plus de la détection et de la prévention des attaques, ils permettent souvent de limiter l’accès aux ressources sensibles, de surveiller les activités des utilisateurs et des administrateurs, et de fournir des rapports détaillés sur la sécurité du site. Wordfence Security, iThemes Security, et Sucuri Security sont parmi les plugins les plus populaires dans cette catégorie. -

Configuration du fichier .htaccess :

Le fichier .htaccess est un fichier de configuration utilisé par le serveur web Apache pour contrôler divers aspects de la livraison de contenu et de la sécurité. En modifiant le fichier .htaccess, vous pouvez mettre en place des règles de réécriture d’URL, des directives de contrôle d’accès, des redirections, et bien plus encore. Par exemple, vous pouvez forcer l’utilisation du protocole HTTPS, bloquer l’accès à certains répertoires sensibles (comme wp-admin), et limiter l’accès aux fichiers de configuration. -

Utilisation de CDN avec pare-feu intégré :

Les CDN offrent une distribution efficace du contenu statique de votre site WordPress en le plaçant sur des serveurs dans le monde entier, ce qui améliore la vitesse de chargement et réduit la charge sur votre serveur d’origine. Certains CDN intègrent également des fonctionnalités de sécurité avancées, telles que la protection contre les attaques DDoS, les pare-feu d’application Web, et la surveillance en temps réel du trafic HTTP/S. Cloudflare, Sucuri, et Akamai sont parmi les fournisseurs de CDN les plus utilisés. -

Mise en place de règles de sécurité au niveau du serveur :

Les règles de sécurité au niveau du serveur peuvent être mises en œuvre via le pare-feu logiciel (comme iptables pour Linux) ou via des logiciels de sécurité tiers. Ces règles permettent de filtrer le trafic entrant et sortant en fonction de critères tels que l’adresse IP source, le port de destination, et le protocole réseau. Vous pouvez bloquer les adresses IP suspectes, limiter l’accès à certains ports et protocoles, et même configurer des règles de blocage en fonction de motifs de trafic spécifiques. -

Surveillance proactive du trafic HTTP/S :

La surveillance proactive du trafic HTTP/S vous permet de détecter et de répondre rapidement aux menaces potentielles avant qu’elles ne compromettent la sécurité de votre site WordPress. Vous pouvez utiliser des outils de surveillance de la sécurité du site Web pour analyser les journaux de serveur, surveiller les activités des utilisateurs et des administrateurs, et détecter les schémas de trafic suspects. En outre, la mise en place d’alertes vous permet d’être informé immédiatement en cas d’activité anormale.

En combinant ces différentes stratégies, les administrateurs WordPress peuvent renforcer la sécurité de leur site Web, réduire les risques liés aux requêtes HTTP/S indésirables, et offrir une expérience utilisateur plus sécurisée et fluide.