La restructuration du code et l’ajout d’un système d’authentification simple sont des processus essentiels pour améliorer la sécurité et l’efficacité d’une application ou d’un système informatique. La restructuration du code consiste à réorganiser et à optimiser le code source d’un logiciel afin de le rendre plus lisible, plus facile à maintenir et plus performant. Cela peut impliquer la réécriture de certaines parties du code, la suppression de sections inutiles ou obsolètes, ou encore la consolidation de fonctions similaires pour réduire la complexité et améliorer la cohérence globale du système.

L’ajout d’un système d’authentification, quant à lui, vise à renforcer la sécurité en vérifiant l’identité des utilisateurs qui tentent d’accéder au système ou aux données. Un système d’authentification simple peut être mis en place en utilisant des mécanismes tels que les identifiants de connexion (nom d’utilisateur et mot de passe), les jetons d’authentification ou les certificats numériques. Ces informations d’identification sont vérifiées par le système avant d’autoriser l’accès, ce qui permet de limiter l’accès aux seuls utilisateurs légitimes.

Lors de la restructuration du code, il est important de suivre les meilleures pratiques de développement logiciel et de s’assurer que les modifications apportées n’introduisent pas de nouveaux problèmes ou de vulnérabilités. Cela peut inclure des tests rigoureux pour vérifier le bon fonctionnement du système après les modifications, ainsi que des mesures de sécurité supplémentaires pour protéger les données sensibles.

En ce qui concerne l’ajout d’un système d’authentification, il est crucial de choisir une méthode appropriée en fonction des besoins spécifiques du système et des exigences de sécurité. Par exemple, un système utilisant des identifiants de connexion peut nécessiter la gestion sécurisée des mots de passe, y compris le stockage sécurisé et le hachage des mots de passe pour éviter les violations de sécurité. De même, l’utilisation de jetons d’authentification ou de certificats numériques peut nécessiter des mécanismes de génération, de distribution et de validation appropriés pour garantir l’authenticité des utilisateurs.

En résumé, la restructuration du code et l’ajout d’un système d’authentification simple sont des étapes importantes pour améliorer la sécurité et l’efficacité des systèmes informatiques. Ces processus nécessitent une planification soignée, une mise en œuvre rigoureuse et des tests approfondis pour garantir le bon fonctionnement du système et la protection des données des utilisateurs.

Plus de connaissances

Lorsqu’il s’agit de restructurer le code d’une application ou d’un système informatique, plusieurs aspects doivent être pris en compte pour garantir son succès. Tout d’abord, il est important d’analyser l’architecture existante du logiciel et d’identifier les zones qui nécessitent une amélioration. Cela peut inclure l’identification de sections de code répétitives ou redondantes, de fonctionnalités obsolètes ou de dépendances inutiles.

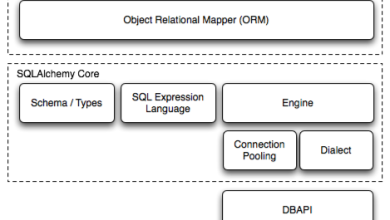

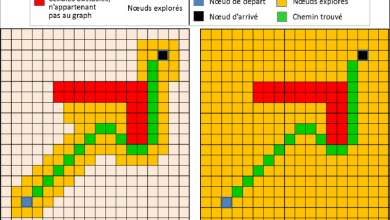

Une fois que les domaines d’amélioration ont été identifiés, l’équipe de développement peut commencer à planifier la restructuration en définissant des objectifs clairs et en élaborant un plan détaillé. Cela peut impliquer la création de diagrammes de flux de données, de diagrammes de classes ou d’autres outils de modélisation pour aider à visualiser la structure et les relations entre les différents composants du système.

Ensuite, la restructuration proprement dite peut commencer. Cela peut impliquer la réorganisation du code pour suivre des conventions de codage cohérentes, la division de grandes classes ou fonctions en modules plus petits et plus spécialisés, ou encore l’optimisation des algorithmes et des performances pour améliorer l’efficacité globale du système.

Pendant le processus de restructuration, il est crucial de maintenir une communication étroite au sein de l’équipe de développement et de s’assurer que tous les membres comprennent les objectifs et les modifications apportées. Des pratiques de gestion de configuration robustes, telles que l’utilisation de systèmes de contrôle de version, peuvent également être utilisées pour suivre les modifications apportées au code et faciliter la collaboration entre les développeurs.

Une fois la restructuration terminée, des tests approfondis doivent être effectués pour vérifier que les modifications n’ont pas introduit de nouveaux bogues ou de nouvelles vulnérabilités. Cela peut inclure des tests unitaires pour chaque composant individuel, des tests d’intégration pour vérifier l’interaction entre les différents modules, ainsi que des tests de régression pour s’assurer que les fonctionnalités existantes ne sont pas affectées par les modifications.

En ce qui concerne l’ajout d’un système d’authentification simple, plusieurs approches peuvent être envisagées en fonction des besoins spécifiques du système et des contraintes de sécurité. Par exemple, un système utilisant des identifiants de connexion peut nécessiter la mise en place d’une politique de gestion des mots de passe, y compris le stockage sécurisé et le hachage des mots de passe pour protéger les informations d’identification des utilisateurs.

De même, l’utilisation de jetons d’authentification ou de certificats numériques peut nécessiter la mise en œuvre de mécanismes de génération, de distribution et de validation pour garantir l’authenticité des utilisateurs et des transactions. Ces mécanismes peuvent varier en complexité en fonction des exigences de sécurité du système, mais ils doivent tous être conçus pour empêcher les accès non autorisés et protéger les données sensibles contre les attaques.

En résumé, la restructuration du code et l’ajout d’un système d’authentification simple sont des processus essentiels pour améliorer la sécurité, la fiabilité et la maintenabilité des systèmes informatiques. Ces activités nécessitent une planification minutieuse, une exécution rigoureuse et des tests approfondis pour garantir le bon fonctionnement du système et la protection des données des utilisateurs.