L’authentification par jeton (token authentication) est un mécanisme largement utilisé dans le développement d’applications web, y compris dans les applications Node.js et React. Ce processus offre un moyen sécurisé pour vérifier l’identité des utilisateurs et contrôler leur accès aux ressources protégées. Dans ce contexte, le terme « token » fait référence à un jeton d’authentification, qui est généralement un morceau de données cryptographiques, souvent sous forme de chaîne de caractères, qui est généré et échangé entre le client et le serveur pour valider l’authentification de l’utilisateur.

Dans une application Node.js avec React, l’authentification par jeton peut être mise en œuvre de différentes manières, mais le flux général implique plusieurs étapes clés :

-

Authentification initiale : Lorsqu’un utilisateur tente de se connecter à l’application, il fournit ses identifiants (par exemple, nom d’utilisateur et mot de passe). Ces informations sont envoyées au serveur Node.js pour vérification.

-

Génération du jeton : Si les informations d’identification de l’utilisateur sont valides, le serveur génère un jeton d’authentification unique qui est renvoyé au client. Ce jeton est souvent crypté et signé avec une clé secrète connue uniquement du serveur.

-

Stockage du jeton : Le client, généralement une application React, stocke ce jeton de manière sécurisée, par exemple dans le stockage local du navigateur ou dans le stockage sécurisé du périphérique.

-

Inclusion du jeton dans les requêtes : À chaque fois que le client souhaite accéder à une ressource protégée, tel qu’une API ou une page sécurisée, il inclut ce jeton d’authentification dans la requête HTTP. Cela peut se faire via un en-tête HTTP personnalisé, tel que « Authorization », ou via d’autres mécanismes comme les cookies ou les paramètres de requête.

-

Validation du jeton côté serveur : Le serveur Node.js reçoit la requête avec le jeton inclus et procède à sa validation. Il vérifie la signature du jeton pour s’assurer qu’il a été émis par un serveur légitime et qu’il n’a pas été altéré. Il vérifie également si le jeton est toujours valide et s’il correspond à un utilisateur authentifié dans le système.

-

Réponse du serveur : Si le jeton est valide, le serveur répond à la requête en fournissant les données demandées ou en autorisant l’accès à la ressource demandée. Sinon, il renvoie un code d’erreur approprié, indiquant par exemple une erreur d’authentification ou d’autorisation.

-

Renouvellement du jeton : Pour maintenir la session active et éviter la déconnexion involontaire de l’utilisateur, il est souvent nécessaire de mettre en place un mécanisme de renouvellement du jeton. Cela implique de générer un nouveau jeton d’authentification valide et de l’envoyer au client avant l’expiration du jeton actuel.

Il est essentiel de noter que la sécurité est un aspect critique de l’authentification par jeton. Pour garantir un niveau de sécurité adéquat, plusieurs bonnes pratiques doivent être suivies, telles que :

- Utilisation de bibliothèques sécurisées pour la génération et la validation des jetons, telles que JSON Web Tokens (JWT) ou des solutions fournies par des frameworks comme Passport.js.

- Stockage sécurisé des clés secrètes utilisées pour signer et vérifier les jetons.

- Mise en place de mécanismes de protection contre les attaques courantes telles que l’injection de code malveillant, la falsification de jetons, et les attaques par force brute.

- Gestion appropriée des sessions utilisateur, y compris la déconnexion sécurisée et la révocation des jetons en cas de compromission de compte ou d’activité suspecte.

En résumé, l’authentification par jeton est un composant essentiel de nombreuses applications web modernes, offrant un moyen sécurisé et efficace de contrôler l’accès aux ressources protégées. Sa mise en œuvre dans un environnement Node.js avec React nécessite une compréhension approfondie des principes sous-jacents et une attention particulière à la sécurité tout au long du processus de développement.

Plus de connaissances

L’authentification par jeton dans les applications Node.js et React est souvent implémentée en utilisant des standards et des bibliothèques bien établis. Voici quelques détails supplémentaires sur certains aspects clés de cette implémentation :

Méthodes d’authentification par jeton :

-

JSON Web Tokens (JWT) : Les JWT sont l’une des méthodes les plus courantes pour implémenter l’authentification par jeton. Ils sont compacts, auto-suffisants et peuvent contenir des informations d’identification utilisateur ainsi que des métadonnées supplémentaires. Les JWT sont généralement signés à l’aide d’une clé secrète, ce qui permet aux serveurs de vérifier l’intégrité du jeton et de s’assurer qu’il n’a pas été altéré.

-

OAuth 2.0 et OpenID Connect : Ces protocoles fournissent des cadres plus complexes pour l’authentification et l’autorisation dans les applications web. Ils reposent souvent sur l’utilisation de jetons d’accès, de jetons de rafraîchissement et d’identificateurs uniques pour gérer l’authentification des utilisateurs et l’accès aux ressources.

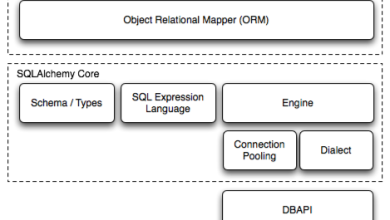

Implémentation côté serveur (Node.js) :

-

Bibliothèques JWT : Des bibliothèques comme

jsonwebtokenpermettent de générer et de vérifier des JWT de manière sécurisée. Elles fournissent des méthodes simples pour signer les jetons avec une clé secrète et pour vérifier leur validité. -

Middleware d’authentification : Dans une application Node.js, un middleware d’authentification peut être utilisé pour intercepter les requêtes entrantes et valider les jetons d’authentification avant de les router vers les gestionnaires de routes appropriés. Des frameworks comme Express.js offrent des moyens simples d’intégrer ce type de middleware dans l’application.

-

Gestion des utilisateurs et des sessions : Il est nécessaire de mettre en place des mécanismes de gestion des utilisateurs et des sessions, y compris la création de comptes, la gestion des mots de passe, et la révocation des jetons en cas de besoin. Les bases de données peuvent être utilisées pour stocker les informations utilisateur, tandis que des solutions de mise en cache comme Redis peuvent être utilisées pour stocker les sessions actives.

Implémentation côté client (React) :

-

Stockage sécurisé des jetons : Les jetons d’authentification doivent être stockés de manière sécurisée côté client pour éviter les attaques de type XSS (Cross-Site Scripting) ou d’autres formes de compromission. Les options de stockage incluent le stockage local du navigateur (localStorage) ou le stockage de session (sessionStorage), avec des mesures supplémentaires telles que le cryptage des données sensibles si nécessaire.

-

Gestion des autorisations : Dans une application React, il est courant d’utiliser des routes protégées ou des composants conditionnels pour gérer l’affichage des pages ou des fonctionnalités en fonction des autorisations de l’utilisateur. Les jetons d’authentification peuvent être vérifiés au niveau du composant pour déterminer si un utilisateur est autorisé à accéder à une ressource spécifique.

-

Renouvellement des jetons : Pour éviter les interruptions de session, les jetons d’authentification peuvent être renouvelés périodiquement avant leur expiration. Cela peut être mis en œuvre en envoyant une demande de renouvellement au serveur avant l’expiration du jeton actuel, puis en mettant à jour le jeton stocké côté client avec le nouveau jeton renouvelé.

En conclusion, l’authentification par jeton dans les applications Node.js et React repose sur des principes bien établis et peut être mise en œuvre de manière sécurisée en suivant les bonnes pratiques recommandées par la communauté de développement. Cela permet de fournir aux utilisateurs une expérience d’authentification fluide et sécurisée tout en protégeant les ressources sensibles de l’application contre les accès non autorisés.